การบริหารจัดการความปลอดภัยของระบบสารสนเทศ

การบริหารจัดการความปลอดภัยของระบบสารสนเทศ

1.ข้อกำหนดทั่วไป

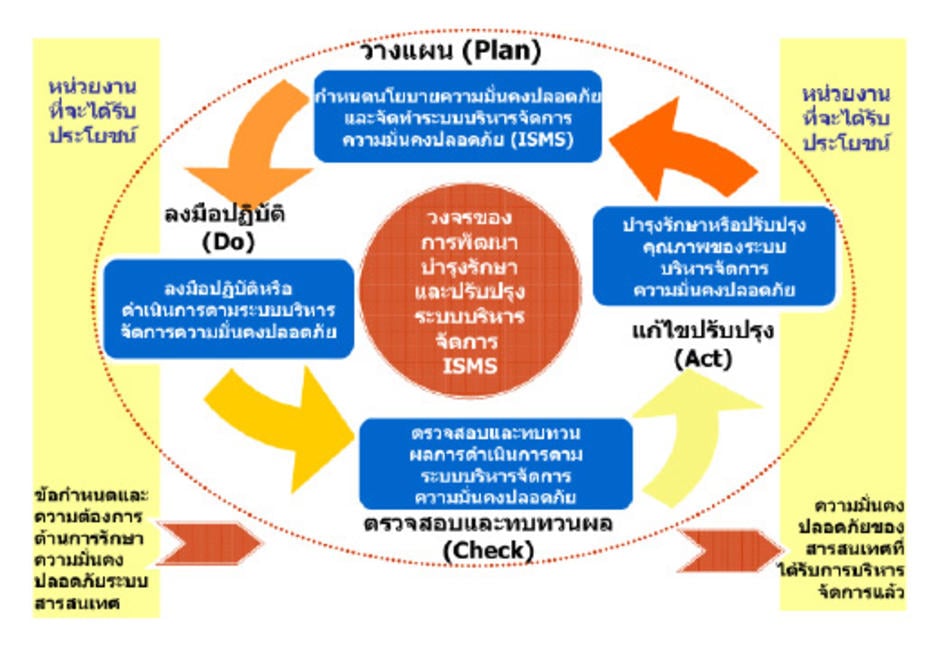

องค์กรจะต้องกำหนด ลงมือปฎิบัติ ดำเนินการ เฝ้าระวัง ทบทวน บำรุง รักษาและปรับปรุงระบบบริหารจัดการความมั่นคงปลอดภัยตามที่ได้กำหนดไว้เป็นลายลักษณ์อักษร ภายในกรอบกิจกรรมการดำเนินการทางธุรกิจต่างๆ รวมทั้งความเสี่ยงที่เกี่ยวข้อง แนวทางที่ใช้ในมาตรฐานฉบับนี้จะใช้กระบวนการ Plan-Do-Check-Act หรือ P-D-C-A มาประยุกต์ใช้ตามแสดงในภาพที่ 2

ภาพที่ 2 แผนภาพแสดงวงจรการบริหารจัดการความมั่นคงปลอดภัยตามขั้นตอน Plan-Do-Check-Act

จากภาพที่ 2 แสดงให้เห็นถึงแบบจำลองขั้นตอนการทำงานของระบบ ISMS ที่ตรงตามความต้องการของกลุ่มองค์กร รวมถึงระบบการปฎิบัติงานต่างๆ ที่เกิดขึ้นทำให้ระบบการรักษาความปลอดภัยข้อมูลตรงตามความต้องการและความคาดหมายได้ ซึ่งแต่ละขั้นตอนประกอบด้วยรายละเอียดโดยย่อดังต่อไปนี้

- 1) Plan คือการวางแผน/กำหนดนโยบายความมั่นคงและจัดทำระบบ ISMS

- 2) Do คือการลงมือปฎิบัติหรือดำเนินการตามระบบ ISMS

- 3) Check คือการตรวจสอบและทบทวนผลการดำเนินการตามระบบ ISMS และ

- 4) Act คือ การแก้ไขปรับปรุง/บำรุงรักษาหรือปรับปรุงคุณภาพของระบบ ISMS

ใน แนวโน้มภัยคุกคาม และความมั่นคงปลอดภัยของระบบเทคโนโลยีสารสนเทศปี 2553

ความเห็น (1)

หลักการบริหารจัดการความปลอดภัยเทคโนโลยีสารสนเทศ